instgram登录协议分析

instgram登录协议分析

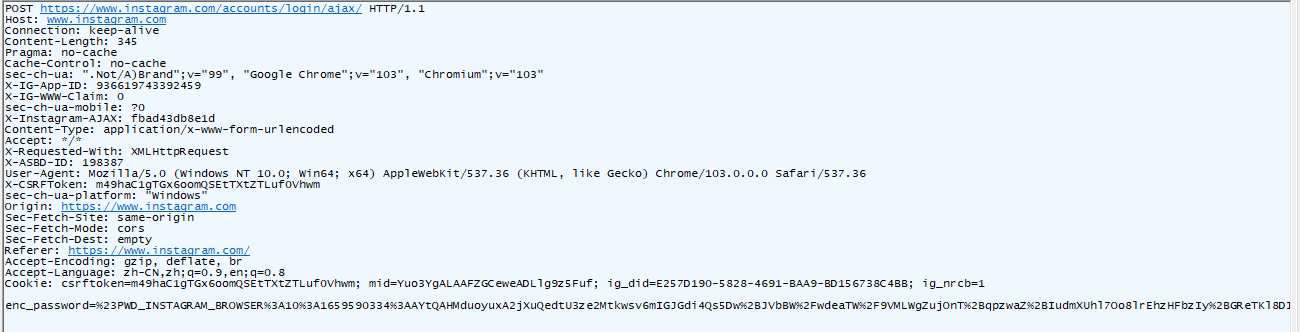

分析登录数据包

- 值得关注的字段有

header中的X-CSRFToken,cookie中的mid, 以及enc_password字段 - 优先排查

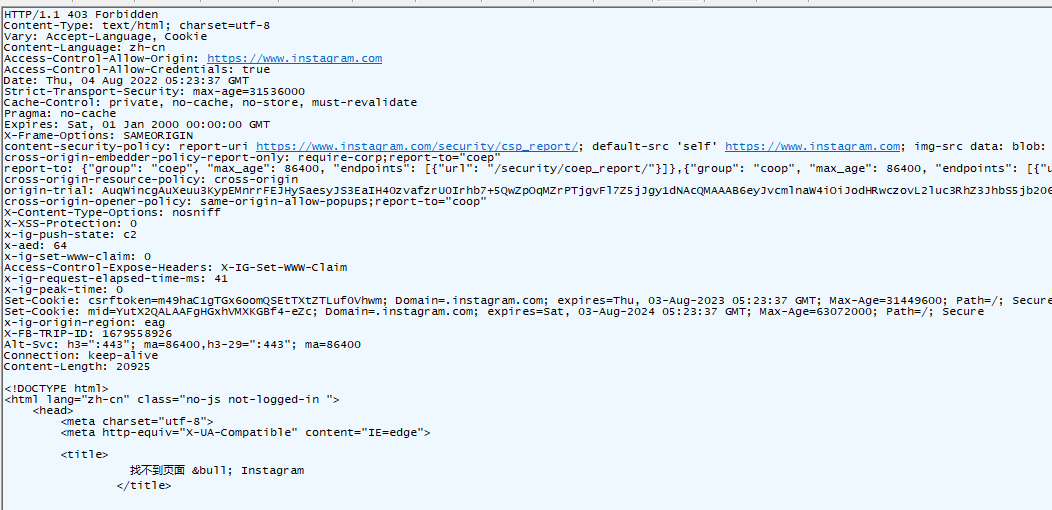

csrftoken与mid的值对正常请求是否有影响

- 删除

mid后登陆结果正常返回 - 删除

csrftoken后返回页面异常 - 后续可以关注

csrftoken的生成方式 , 优先分析enc_password提交参数

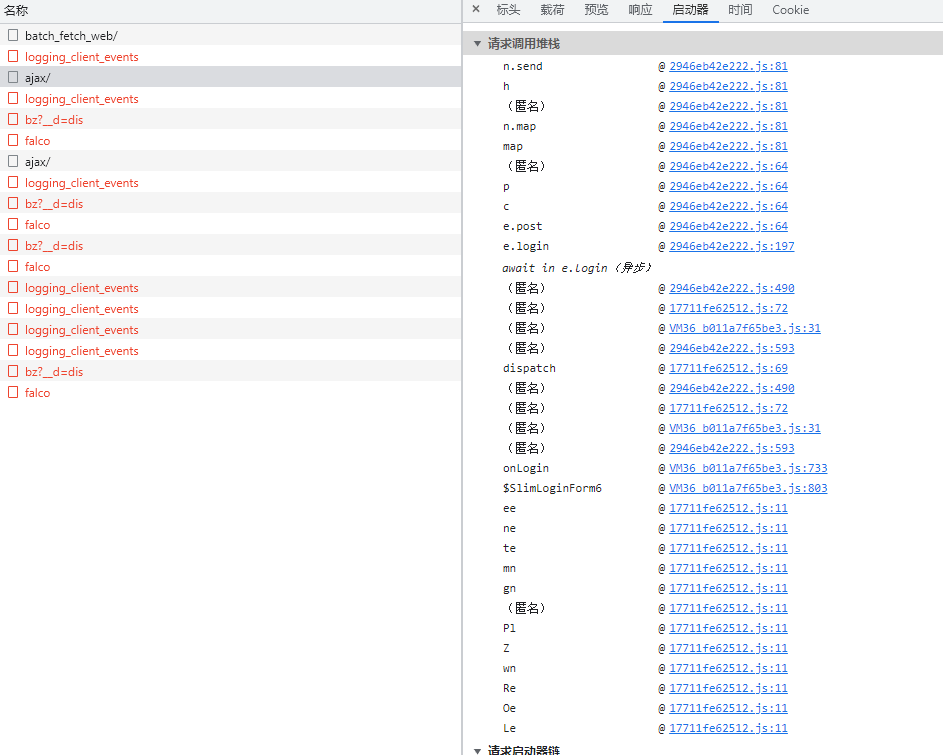

分析enc_password加密流程

- 查看堆栈后 , 函数名无明显混淆

- 尝试在

e.login异步这里断下

1 | return r(d[0]).post("/accounts/login/ajax/", { |

| n | 密码 |

|---|---|

| _ | uuid |

- 进入enc函数进行查看分析

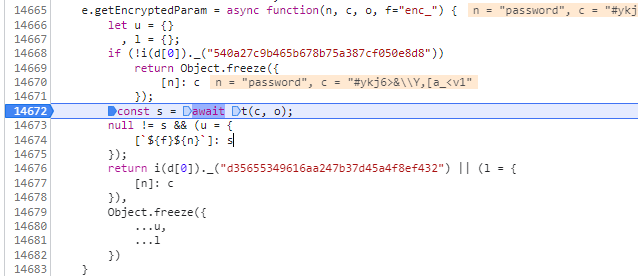

1 | e.getEncryptedParam = async function(n, c, o, f="enc_") { |

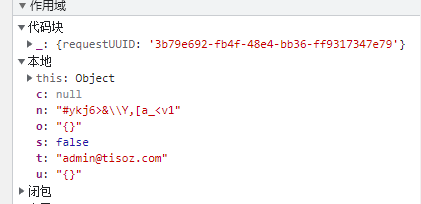

- 进入t函数

- 生成了一份时间戳

- 同时出现了一个success 与 failure 的通知函数

- 先推测成功后将结果推送到send函数处 , 那么

l大概率为加密结果

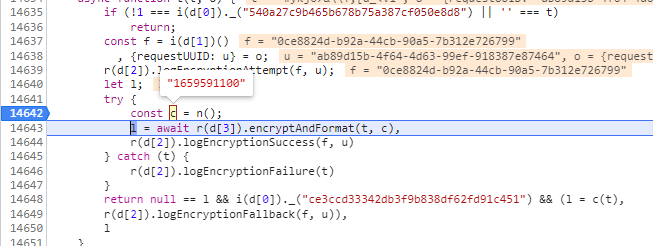

1 | l = await r(d[3]).encryptAndFormat(t, c) |

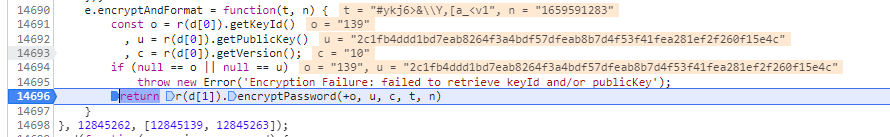

- 实际推测没错 , 尝试进入encryptandformat 函数

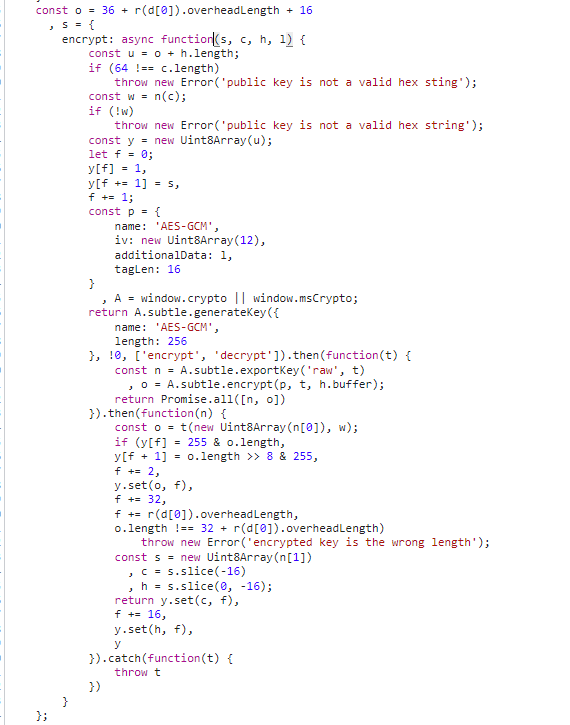

- 此时大概推断为hex的key , 于昨天分析时的facebook大同小异

- 与昨天facebook加密时算法一致 , AES-GCM-256算法 , 调用了浏览器自带加密库

This blog is under a CC BY-NC-SA 3.0 Unported License

本文链接:http://www.tisoz.com/2022/08/04/instgram%E5%88%86%E6%9E%90/